- Das auf Ethereum basierende Protokoll dForce hat begonnen mit dem Hacker zu verhandeln und konnte bereits 400.000 USD zurückholen.

- Der dForce CEO bestätigt, dass der Angriff eine Schwachstelle im Standard ERC-777 ausgenutzt hat, der bei dem imBTC-Token zum Einsatz kommt.

In den letzten 48 Stunden gab es eine Reihe von ungewöhnlichen Ereignissen im Zusammenhang mit dem Diebstahl von 25 Millionen Dollar von dem Ethereum-basierten Protokoll dForce. Das Protokoll ist ein Ökosystem, dass aus verschiedenen Protokollen wie Lendf.Me und USDx besteht. Das Entwicklerteam bestätigte, dass am Sonntag, dem 19. April, auf der Höhe von Block 9.899.681 ein Hackerangriff stattgefunden hat.

Erster Kontakt mit Hacker und Beginn der Verhandlungen

dForce-CEO Mindao Yang bestätigte den Angriff ebenfalls in einem gestern veröffentlichten Artikel. Yang behauptet, dass der Angriff an dem genannten Datum gegen 9:15 Uhr (UTC+8) durch ein internes Überwachungssystem entdeckt wurde. Nachdem der Angriff entdeckt worden war, wurden die Protokolle (Lendf.Me und USDx) pausiert, jedoch kamen die Maßnahmen zu spät. Der Hacker stahl etwa 25 Millionen Dollar in Ethereum, Bitcoin, Tether und anderen Kryptowährungen.

Das dForce-Team setzt seine Ermittlungen fort, jedoch beschreibt Yang, dass die Nachforschungen bestätigen, dass der Hacker einen Vorteil aus einer Sicherheitslücke gezogen hat (frei übersetzt):

Eine Schwachstelle mit der Kombination aus der Verwendung von ERC777-Tokens und DeFi Smart Contracts zur Durchführung eines ‚reentrancy‘-Angriffs. Der Rückrufmechanismus ermöglichte es dem Hacker, ERC777-Token wiederholt zu liefern und zurückzuziehen, bevor die Bilanz aktualisiert wurde.

In dem Posting behauptete Yang weiter, dass das Unternehmen begonnen hat, mit dem Hacker oder den Personen hinter dem Angriff zu verhandeln. Yang beschreibt:

Wir tun alles in unserer Macht Stehende, um die Situation einzudämmen. Wir haben die Strafverfolgungsbehörden in mehreren Gerichtsbarkeiten kontaktiert, uns an die Emittenten von Vermögenswerten und Börsen gewandt, um die Adressen der Hacker ausfindig zu machen und auf eine schwarze Liste zu setzen, und unsere Rechtsteams eingeschaltet.

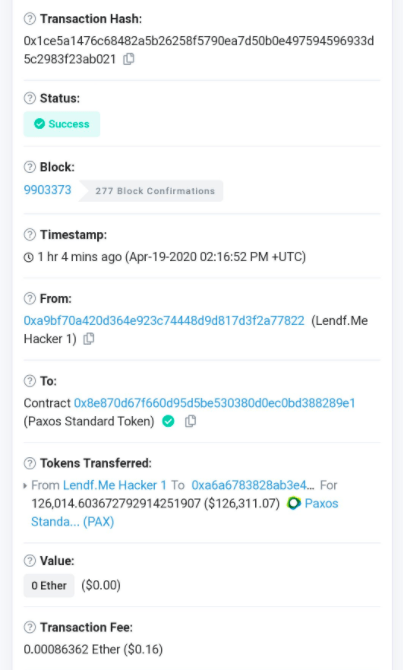

Weitere Nutzer versuchten ebenfalls den Hacker zu kontaktieren. Haseeb Qureshi, geschäftsführender Gesellschafter von Dragonfly Capital, teilte mit seiner Community ebenfalls die aktuellsten Fortschritte. Laut Qureshi investierte der Hacker nach dem Raubüberfall einen Teil der gestohlenen Gelder in das Compound-Protokoll. Darüber hinaus schickte der Hacker 126.000 Dollar mit dem PAX-Token mit der Nachricht „Better Future“ an das dForce-Konto. Weitere Einzelheiten der Transaktion sind in der Abbildung unten zu sehen:

Larry Cermak schrieb zudem auf seinem Twitter-Account, dass die Verhandlungen erfolgreich verlaufen seien. Es scheint, dass der Hacker einen Teil der gestohlenen Gelder an dForce zurückgibt. Die zurückgegebenen Gelder wurden auf eine schwarze Liste gesetzt, sodass der Hacker keine Möglichkeit hat, sie zu verwenden. Derzeit kursieren außerdem Gerüchte, dass dForce mit dem Hacker erfolgreich verhandelt hat, um die Gelder zu erhalten und dem Hacker eine Art Entschädigung zu zahlen.

Zum Redaktionszeitpunkt hat der Hacker 381.000 Dollar mit dem Huobi USD Token zurückgegeben. Die von Qureshi gemeldete „Investition“ in Compound könnte Teil der Rückgabe dieser Gelder gewesen sein.

— Igor Igamberdiev (@FrankResearcher) April 20, 2020

Folge uns auf Facebook und Twitter und verpasse keine brandheißen Neuigkeiten mehr! Gefällt dir unsere Kursübersicht?